-

Что такое Пентест ?

- — это проверка (или тестирование) на проникновение и безопасность системы (поиск и использование уязвимостей) — это поиск в выбранной информационной системе наличие уязвимостей. Обычно пентест — это метод оценки уровня безопасности информационных сетей, который полностью моделирует атаку кибер-преступников (penetration test). Команда IT-специалистов по информационной безопасности входит в роль хакеров и пробует взломать систему по предварительному согласованию с владельцем информационной системы, используя при этом все возможные уязвимости системы.

-

Цель пентеста:

- Найти все возможные уязвимости системы, которые способны привести к любым нарушениям:

— нарушениям конфиденциальности

— целостности информации

— доступности информации,

— спровоцировать некорректную работу системы

— привести к отказу от обслуживания. - А также — предположить возможные финансовые потери и экономические риски от угроз. Тестирование на проникновение касается как виртуального уровня безопасности информационных систем, так и физического, связанного с оборудованием.

- Кстати, имея минимальную информацию об используемой CMS на сайте, настройки сервера и списка скриптов, используемых на том же сайте, можно быстро загуглить и найти уже имеющиеся уязвимости, свежей давности, дабы ускорить процесс проникновения и долго не сканировать и не искать сверх сложные уязвимости. И этой возможностью пользуются как начинающие хакеры, так и более опытные. Как показывает практика, огромное количество веб-мастеров, создающие сайты не знают основных мер безопасности при обычной установке плагинов «по умолчанию» на том же WordPress.

-

После проведения пентеста

- После получения результатов, специалисты Datami.ua дают оценку текущего уровня кибербезопасности, которая позволят высчитать текущий уровень безопасности информационных систем, которая поможет понять насколько система способна выдержать попытку взлома. Также в отчете будет информация о том, сколько времени необходимо для успешной атаки на клиента и какие ресурсы для этого необходимы. На основании полученных результатов, заказчику пентеста будет предоставлен список рекомендаций для устранения полученного списка уязвимостей.

-

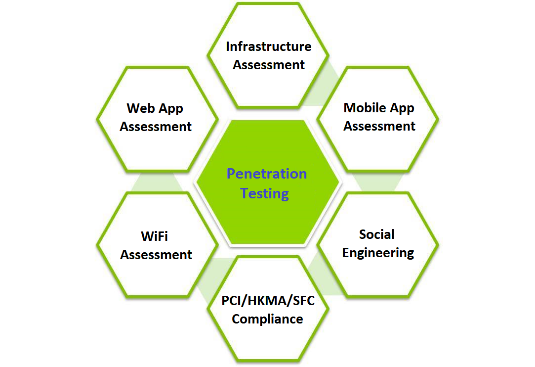

Моделирование действий киберпреступника подразумевает атаку на такие объекты (объекты проверки):

— системы управления базами данных информационной системой

— сетевое оборудование, использующееся для обслуживания ИС

— сетевые службы и сервисы (например, электронная почта), связанные с ИС компании

— средства защиты информации, если такие есть

— программное обеспечение, установленное на серверах

— серверные и пользовательские операционные системыДля проведения пентеста сайта используется много разных программ, такие как Nmap или Nessus, операционная система Kali Linux и др. Программное обеспечение, которые необходимо использовать в том или ином случае выбирает сам специалист по кибербезопасности. В разных случаях нужны разные программы. Нельзя использовать один и тот же набор ПО для проверки разного уровня сайтов, серверов или целых систем. Это выбор специалистов, которым необходимо проверить все возможные «дырки» в системе безопасности.

Проверка на проникновение —

- это довольно интересное «путешествие» по информационным базам клиента, где необходимо принимать решения по мере проникновения в глубину сетей. И чем больше уязвимостей найдено, тем больше ПО необходимо использовать на том или ином этапе пентеста. В такой работе специалисты по пентесту часто используют внешний IP-адрес, подключая самые популярные программы Router Scan и NMap, позволяющий находить уязвимости, например в Windows, компоненты которого часто имеют много «входов» для злоумышленников.

Результаты пентеста (что на выходе?):

Отчет пентеста обычно состоит из таких пунктов:— дата начала пентеста и дата завершения с точным временем

— информация о специалисте или о команде, выполняющие работу

— основания для начала проверки (подозрения, договор с заказчиком и пр.)

— предоставленная информация со стороны клиента

— небольшой FAQ с указанием терминов, используемых в отчете, ссылки

— история (журнал) проведения тестирования на поиск уязвимостей (процесс пентестинга)

— список найденных угроз и уязвимостей

— рекомендации и советы по устранению уязвимостей-

Тестирование на проникновение

- Проводится с применением целого списка специального программного обеспечения, различных приложений (подбор паролей, поиск уязвимостей портов IP-сетей, обнаружение вредоносных программ). Поэтому охватывает большое количество пунктов проверки.

Самые частые из которых ниже в списке:

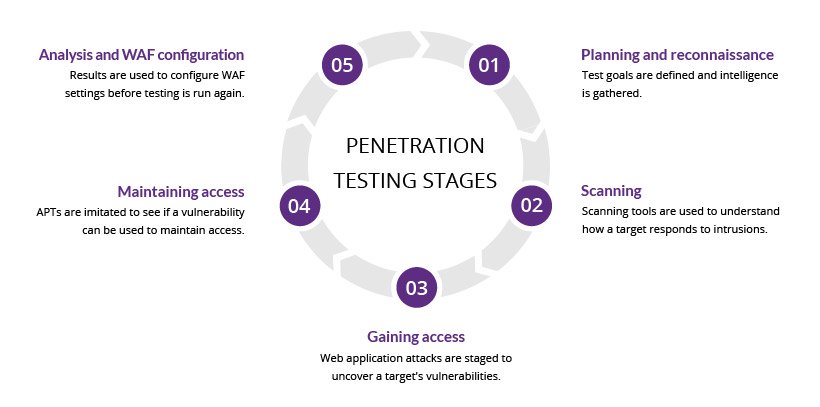

- — сбор информации (поиск данных о заказчике в открытых источниках, сбор данных о допусках сотрудников)

особенно это важно для социальной инженерии (рекомендуем использовать многофакторную аутентификацию). В принципе — это обычная интернет-разведка. В которой очень важно собрать максимально много информации о компании, о ее сотрудниках (в том числе и бывших). Здесь нужны все данные: и социальные сети, домены, адреса эл. почт, структуру компании с должностями, список сайтов поставщиков IT-решений для этой компании, DNS серверов, данные доено в и т.д. и т.п. - — поиск технической базы. Это определение и сбор данных о существующих ресурсах, операционных системах, программном обеспечении и приложениях, которые используются компанией для обеспечения работы информационных ресурсов.

- — сам анализ уязвимостей и угроз. Это обнаружение уязвимостей в системах безопасности, приложениях и программном обеспечении с применением специализированных программ и утилит.

- — эксплуатация и обработка данных (на этом этапе происходит имитация реальной атаки злоумышленников для получения сведений об имеющихся уязвимостях с целью последующего анализа, а так же сбор данных о возможных сроках взлома системы и расчета экономических рисков).

- — формирование отчета (этап оформления полученной информации, составление рекомендаций и инструкций к устранению существующих уязвимостей).

Также во время пентеста мы используем все возможные способы, такие как:

— запуск эксплойтов

— перехват трафика

— подбираем пароли

— раскручиваем добытые хеши паролей

— проверяем на возможность SQL-инъекции/XSS

Для чего же все-таки нужен пентест?

- — дает наиболее полную картину о состоянии информационной безопасности в компании

— позволяет выявить слабые и незащищенные места

— дает возможность вовремя принять меры по улучшению безопасности

— дать понимание о текущей работе отделов, связанных с информационной безопасностью

— дает план действий по устранению найденных уязвимостей.

- — сбор информации (поиск данных о заказчике в открытых источниках, сбор данных о допусках сотрудников)

- Как часто необходимо делать пентест?

— как минимум 1 раз в год, но все зависит от трафика сайта, от базы данных и нагрузки на сервера.

Также следует уточнить, что при проведении пентеста лучше искать специалиста на стороне или в компании, которая специализируется на кибербезопасности. Сам штатный же сотрудник компании, которые отвечает за безопасность информационных систем не очень подходит для такой задачи по причине личной заинтересованности в результатах. Он может скрыть реальные угрозы из-за выявления своей некомпетентности или просто не обладать необходимым уровнем знаний. Удаленный же эксперт с большей долей вероятности найдет все уязвимости и выполнит работу в срок.

-

-

Что не может обнаружить пентест?

- Не забывайте проверять своих милых секретарей на рабочем месте, так как там можно найти самые интересные стикеры, наклеенные на монитор с паролем доступа в админ-панель сайта, через который можно за короткое время проникнуть во все защищенные места сервера и никакие «защиты»отдела кибербезопасности при этом не помогут. А еще — проверяйте только что купленные Wi-Fi роутеры на предмет пароля доступа к нему «по умолчанию», ведь многие часто не устанавливают свои пароли, используя при этом пароль «по умолчанию», написанный на наклейке снизу роутера вместе с серийным номером устройства. Не позволяйте сотрудникам использовать VPN для входа в защищенные базы данных компании.

Ваш Datami.